内控实务讲解018:SEC财务报告内控规则核心要求是什么?2003年9月,美国证券交易委员会(SEC)正式出台财务报告内部控制规则,核心聚焦财务报告的...

2026-03-12 394

本文内容基于国际注册内部控制师CICS资格认证项目教材中“计算机安全控制环境”的学习内容,在数字化转型深度渗透企业运营的当下,计算机安全控制环境已从局部技术防护升级为系统性治理工程。根据国际最佳实践与监管要求,企业需突破单一技术视角,建立覆盖"风险认知、架构设计、技术落地、合规适配" 的全维度框架,将计算机安全转化为支撑业务可持续发展的核心竞争力。

计算机安全本质是管理问题,其核心在于构建覆盖全组织的安全生态。高级管理层需认识到,当数据成为核心资产、系统漏洞可能引发连锁反应时,安全控制环境不再是信息技术部门的孤立任务,而是需要顶层设计的治理工程。例如,某零售企业因未建立统一的第三方访问控制政策,导致供应商越权获取客户数据,暴露的不仅是技术漏洞,更是管理层对"安全是业务基石" 的认知缺位。

现代计算机安全风险可归纳为三大核心维度,构成企业必须抵御的"风险三角":

1.技术演进风险:算力提升与分布式架构带来的并发访问风险(如多云环境下的数据跨域流动失控)、软件漏洞隐蔽性增强(如开源组件的供应链攻击);

2.业务驱动风险:自动化处理催生的权限滥用(如高频交易系统的操作日志缺失)、远程办公普及导致的终端安全边界模糊(如家庭网络接入企业核心系统);

3.合规性风险:《通用数据保护条例》要求的数据泄露72 小时强制报告、美国《1974 年隐私法案》对个人数据处理的严格限制,以及行业准入中的安全认证门槛。

企业最高决策者需回答三个根本问题:

·战略定位:如何将计算机安全纳入企业整体风险偏好框架,平衡创新速度与安全底线?

·资源配置:如何避免"过度保护" 导致的效率损耗或 "防护真空" 引发的系统性风险?

·文化塑造:如何将安全意识从制度约束转化为全员自觉,构建"安全即日常" 的组织文化?

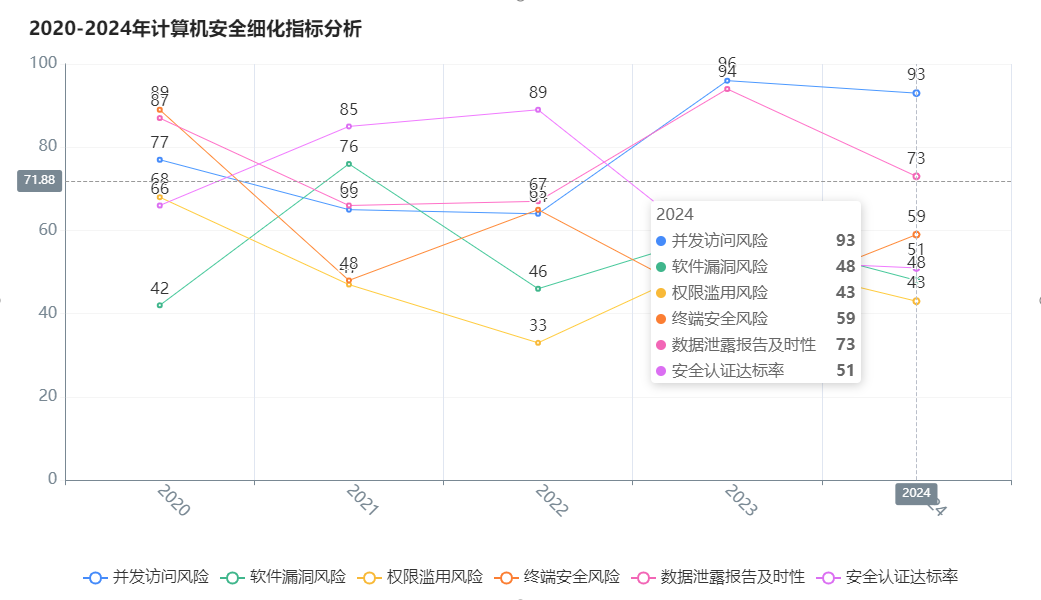

考核指标设计:

并发访问风险:反映多云环境下的数据跨域流动失控等风险。

软件漏洞风险:如开源组件的供应链攻击等风险。

权限滥用风险:例如高频交易系统的操作日志缺失等。

终端安全风险:如家庭网络接入企业核心系统等风险。

数据泄露报告及时性:企业在数据泄露后的报告速度。

安全认证达标率:企业在安全认证方面的合规性表现。

针对资料中强调的安全风险类别,企业需建立覆盖"可用性、完整性、机密性" 的三维防控矩阵,配套差异化控制措施。

系统可用性面临硬件故障、自然灾害、人为攻击等多重威胁,需构建"预防 - 响应 - 恢复" 全周期机制:

·基础设施冗余:采用异地多活数据中心架构(如"两地三中心" 模式),确保单一节点故障时业务无缝切换,某银行核心交易系统通过该架构将停机时间控制在 5 分钟以内;

·应急响应体系:制定包含恢复时间目标与恢复点目标的灾备计划,定期开展全链路故障演练,例如制造业企业每季度模拟生产线控制系统瘫痪场景,验证应急预案有效性;

·环境控制强化:对数据中心实施温湿度智能监控、电力双回路供电、消防气体自动探测,降低物理环境导致的系统中断风险。

数据完整性破坏可能源于恶意篡改或意外错误,需建立全链路校验机制:

·输入控制:通过字段格式校验、逻辑规则引擎(如财务数据借贷平衡检查)确保原始数据准确性,某电商平台通过人工智能算法识别异常订单输入,将数据错误率降至0.01%;

·处理审计:利用区块链技术实现交易记录不可篡改存证,实时追踪数据处理轨迹,例如供应链金融平台对每笔融资交易的合同签署、资金流转进行上链存证,提升审计效率70%;

·输出验证:对关键业务报表实施多维度对账(如系统数据与人工台账交叉核验),防止人为或系统错误导致的结果失真。

机密性保护需平衡数据共享与安全边界,构建"权限最小化 + 动态加密 + 流向监控" 体系:

·权限管理:基于角色的权限控制模型,按"最小必要原则" 分配数据访问权限,如财务人员仅能查看职责范围内的账户数据,某证券公司通过该策略将越权访问事件减少 65%;

·加密技术:传输数据采用传输层安全协议加密,存储数据实施字段级脱敏(如客户身份证号隐藏部分字段),重要数据附加生物识别访问控制(指纹/ 人脸识别);

·流向监控:部署数据泄露防护系统,实时监测敏感数据的跨域流动,阻止未经授权的邮件发送、文件外传,某制药企业通过该系统拦截82% 的违规数据外发行为。

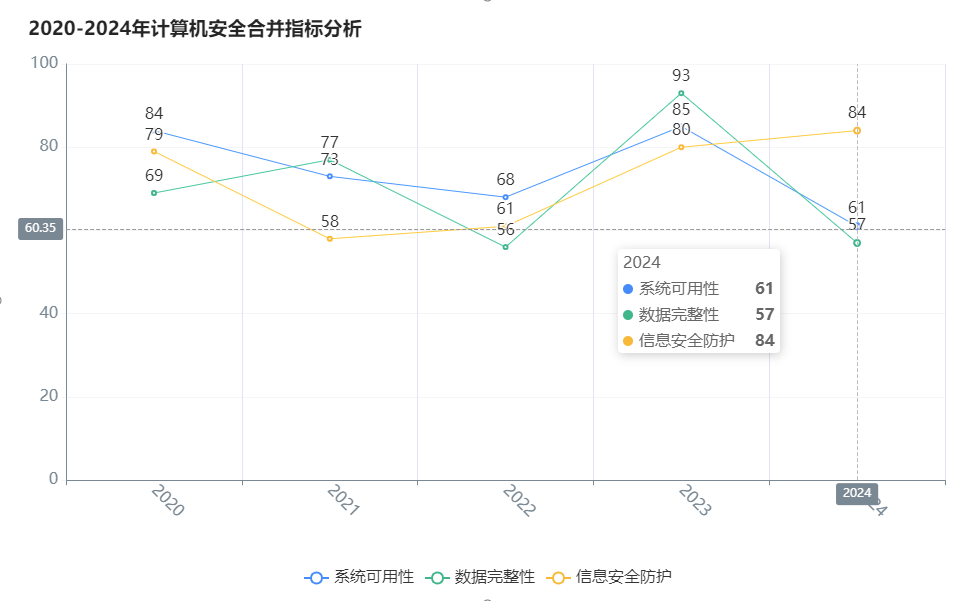

考核指标设计:

系统可用性:反映企业在面对硬件故障、自然灾害、人为攻击等多重威胁时的系统可用性水平。

数据完整性:展示企业在确保数据准确性和可信性方面的努力和成效。

信息安全防护:反映企业在保护数据机密性方面的综合能力,包括权限管理、加密技术和流向监控等方面的表现。

资料强调,计算机安全的成功依赖管理层定义的关键成功因素,需从政策、组织、技术三层面形成执行闭环。

·顶层政策:发布《企业信息安全宪章》,明确安全目标(如"客户数据零泄露")、风险偏好(如 "可接受的最大停机时长")、责任划分(如业务部门负责人为安全第一责任人);

·分层细则:在宪章下制定《访问控制政策》《数据分类指南》《应急响应手册》等操作文件,例如将数据分为"公开、内部、敏感、机密" 四级,匹配不同加密与访问规则;

·动态更新:建立政策年度评审机制,根据新技术风险(如生成式人工智能的数据滥用)、新法规要求(如《网络安全法》修订)及时迭代,确保政策与时俱进。

·治理架构:设立首席信息安全官,直接向董事会汇报,统筹信息技术、法务、审计、业务部门协同,例如在新系统上线前,由首席信息安全官牵头进行安全合规评审;

·能力建设:开展全员安全素养培训,将钓鱼邮件识别、密码管理规范纳入新员工考核,某跨国公司通过模拟社会工程攻击测试,使员工安全意识达标率从60% 提升至 90%;

·第三方管控:建立供应商安全评估体系,对云计算服务商、软件开发商实施定期安全审计,要求签署《数据安全承诺书》,避免"供应链攻击" 成为突破口。

·监控体系:部署安全信息与事件管理系统,整合网络日志、系统日志、用户行为数据,通过人工智能算法识别异常模式(如深夜高频访问核心数据库),某金融机构借此将安全事件发现时间从24 小时缩短至 15 分钟;

·漏洞管理:建立"扫描 - 评估 - 修复 - 验证" 闭环,利用动态漏洞扫描技术检测自研系统与第三方组件风险,对高危漏洞实施 "优先修复 + 复测验收",将漏洞平均修复周期缩短 40%;

·零信任架构:摒弃"内网可信" 假设,实施 "持续验证、永不信任" 策略,所有访问请求需经过设备健康检测、用户身份认证、行为合规性分析三重校验,从源头阻断非法入侵。

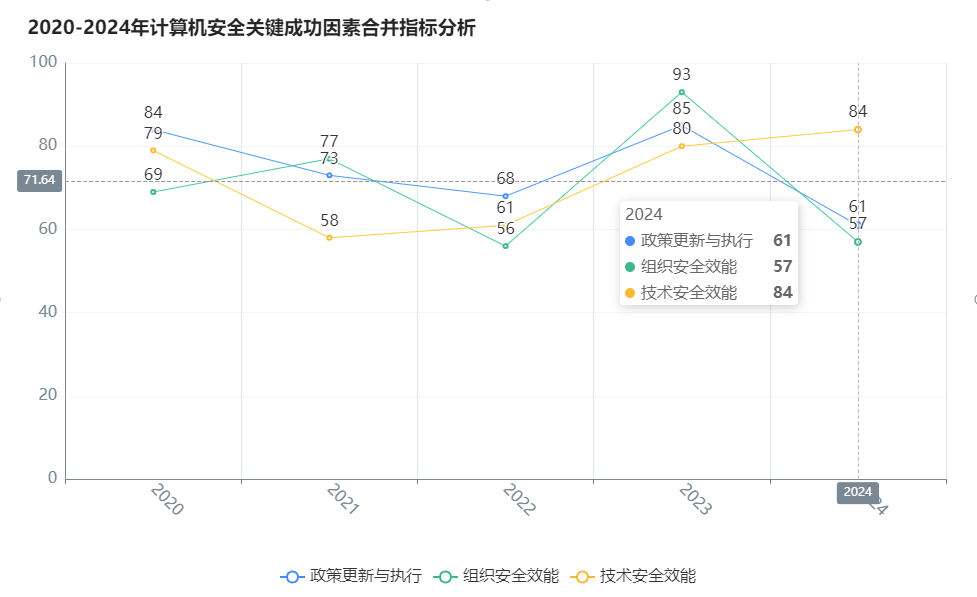

考核指标设计:

政策更新与执行:反映企业在信息安全政策的更新与执行方面的整体效果。

组织安全效能:展示企业在跨部门安全协同和能力建设方面的综合表现。

技术安全效能:反映企业在技术安全措施(如监控体系、漏洞管理和零信任架构)方面的整体能力。

面对《1974 年隐私法案》《信息自由法案》等法规要求,企业需构建 "合规性纵深防御" 体系,将合规转化为竞争优势。

·隐私保护:针对《1974 年隐私法案》,建立个人数据主体权利响应机制,实现用户数据的查询、更正、删除自动化处理,如医疗企业对患者数据实施 "去标识化存储 + 访问审批流",满足合规要求的同时保障数据可用;

·透明化合规:构建可追溯的合规证据链,自动生成《信息自由法案》要求的披露报告,通过数据目录系统快速定位需公开的信息,某政府机构借此将法规响应时间从20 天缩短至 2 个工作日。

·风险量化:将法规要求转化为可测量的安全指标(如数据本地化存储比例、第三方审计通过率),纳入企业风险仪表盘,实时监控合规状态;

·弹性设计:在全球化业务中采用"本地化合规沙箱" 架构,确保不同国家分支机构在共享核心系统的同时,满足当地数据主权要求(如欧盟数据需存储于境内服务器)。

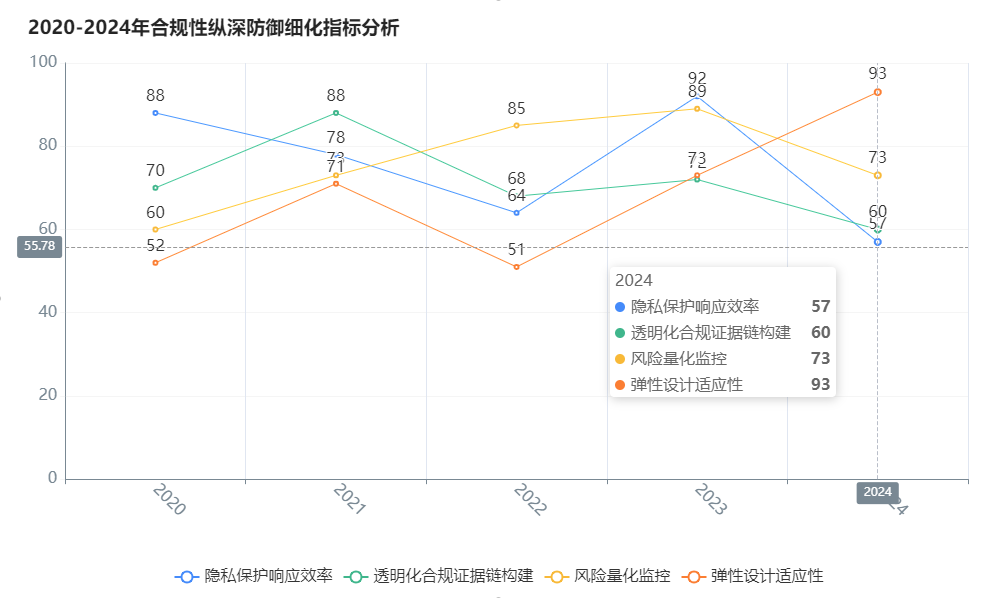

考核指标设计:

隐私保护响应效率:反映企业对个人数据主体权利的自动化处理效率。

透明化合规证据链构建:展示企业构建可追溯的合规证据链的能力,以及自动生成披露报告的时间缩短情况。

风险量化监控:将法规要求转化为可测量的安全指标的监控和管理情况。

弹性设计适应性:反映企业在全球化业务中采用本地化合规沙箱架构,以满足不同国家的数据主权要求的适应性。

当管理层将安全视为战略要素而非成本负担,当技术措施与管理流程形成协同,当合规要求转化为业务创新的合规优势,企业将构筑起不可攻陷的"数字护城河"。这不仅是防御风险的必要举措,更是在数据经济时代赢得客户信任、突破行业壁垒的核心竞争力。唯有将安全控制环境打造成动态进化的生命体,企业才能在数字化浪潮中稳健前行,实现安全与发展的共生共赢。

在计算机安全控制环境的构建中,人的因素始终是最具能动性的变量。国际注册内部控制师(CICS)项目作为全球领先的内控专业认证体系,深度聚焦计算机安全治理的核心痛点,为企业培养既懂技术架构又具管理思维的复合型人才。该项目以国际最佳实践为基础,融合《通用数据保护条例》《1974 年隐私法案》等法规要求,构建了涵盖风险评估、政策设计、技术落地的全流程知识体系。

获得CICS 认证的专业人士,不仅能在企业内建立科学的计算机安全控制环境,更能通过持续优化安全治理体系,为组织创造可量化的价值——降低数据泄露风险、提升系统韧性、规避合规处罚、释放数字化创新潜力。在安全威胁与技术变革同步加速的今天,CICS 项目正成为企业构建安全核心竞争力的人才孵化器,助力管理者从风险应对者升级为价值守护者。

国际注册内部控制师资格认证项目

如果你渴望在企业管理中脱颖而出,突破职业发展的瓶颈,借助内部控制的专业能力在激烈的职场竞争中掌握主动,欢迎了解国际注册内部控制师项目,实现个人成长与企业发展的双赢。

国际注册内部控制师(CICS)认证项目,专为志在内部控制、风险管理与合规领域深耕的专业人士打造,将帮助你快速提升专业影响力,赢得企业高管及行业认可,成为引领组织稳健发展的关键力量。

近期课程安排:

《国际注册内部控制师CICS资格认证》网络课程学习班:

报名链接:http://www.neikong.com/s/pc/#/course/detail/1527212/1473841/info

联系电话:400-098-1119

联 系 人:孙老师 15810764339、邱老师 13811888273 (手机号可加微信咨询)

报名咨询二维码 :

相关文章

内控实务讲解018:SEC财务报告内控规则核心要求是什么?2003年9月,美国证券交易委员会(SEC)正式出台财务报告内部控制规则,核心聚焦财务报告的...

2026-03-12 394

内控实务讲解017:《海外反腐败法案》合规经验对我国跨国企业的借鉴源于美国20世纪70年代水门事件的《海外反腐败法案》(FCPA),诞生于海外商业贿赂...

2026-03-11 906

内控实务讲解016:《萨奥法案》严规之下,影响几何?作为1933年以来美国证券立法中影响最深远的法案之一,《萨班斯-奥克斯利法案》(SOX法案)的出台...

2026-03-10 1251

内控实务讲解015:《萨奥法案》如何以严规筑牢企业内控与市场信任?2002年,美国安然、世通等公司的财务欺诈丑闻震惊全球,不仅导致企业破产、投资者蒙受...

2026-03-09 1526

内控实务讲解14:COSOERM信息、沟通和报告要素:如何让风险信息发挥核心价值?在数字化时代,企业面临海量数据冲击与“信息超载”的挑战,如何筛选、...

2026-03-07 1923

内控实务讲解013:COSOERM检查与修正要素:如何让风险管理持续迭代升级?商业环境瞬息万变,企业战略、目标与风险管理能力也必须随之动态调整。C...

2026-03-06 2192

内控实务讲解012:COSOERM执行要素:如何将风险管理落地为实际行动?在战略与业务目标确定后,风险管理的核心是落地执行——唯有将风险识别、评估、...

2026-03-05 2353

内控实务讲解011:COSOERM战略与目标制定:如何让风险管控适配战略发展?战略是企业实现使命愿景、创造价值的核心指引,而目标则是战略落地的具体路...

2026-03-04 2385